Yüzbinden fazla kişinin sadece kullananlar listesinde olduğu için suçlandığı, gözaltına alındığı, tutuklandığı bu uygulama hakkındaki merak edilenleri bu yazı dizisinde okuyacak ve gerçekleri öğreneceksiniz.

Son zamanlarda ByLock uygulaması hakkında çok şey konuşuldu ve yazıldı. Binlerce kişinin tutuklanmasında en önemli unsur olarak kullanıldı. Özellikle yazılı-görsel basında ya da sosyal medyada yetkisiz ve bilgisiz kişilerce açıklama yapıldı, kamuoyu ve adlî merciler etki altına alınmaya çalışıldı. Bu uygulamayı kullanmak suç olabilir miydi? Elde edilen listeler doğru ve güvenilir miydi? Listelerde manipülasyon yapışmış mıydı? En önemlisi elde etme yöntemi hukukî miydi?

Bu çalışmada, tartışılan bu konulara teknik ve hukukî açıklık getirilmeye çalışılmıştır. Üslûp korunmaya çalışılmıştır. Tüm yargılara referans gösterilerek kaynaklar bölümünde listelenmiştir.

Çalışmada, Millî İstihbarat Teşkilâtı tarafından hazırlanan ByLock Uygulaması Teknik Raporu [1] çerçeve olarak kullanılmıştır. RAPOR’un, ByLock listelerini güçlendirmesi açısından delil olarak dosyalara konulduğu düşünülmektedir. Mahkemelerce kesin bir şekilde güvenilir kabul edilmesine rağmen, kaynak belirsiz ve çelişkiler barizdir.

Bu raporda beyan edilen ya da beyan edilmeyen teknik detaylardan ve örnek verilerden, basına yansıyan bilgilerden MİT’in yaptığı çalışma çözümlemeye çalışılmış, çelişkiler belirtilmiştir.

ByLock Nedir?

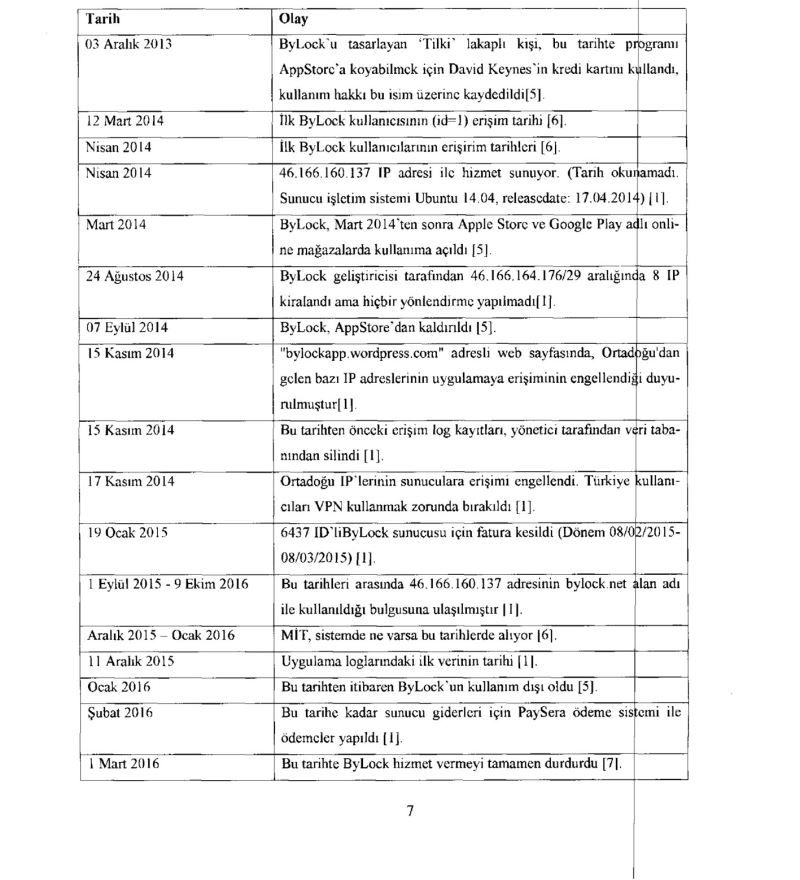

ByLock, 2014 Nisan ayından 2016’nın Şubat ayı sonlarına kadar hizmet veren anlık mesajlaşma uygulamasıdır. Google PlayStore ve Apple AppStore uygulama mağazalarından indirilebilen, hâlâ da apk dosyası şeklinde çeşitli açık depolardan bulunan tüm dünyaya açık bir uygulamadır[1]. Bir milyona varan indirme sayısına ulaşmıştır. İletişim, bütün anlık mesajlaşma uygulamalarında olduğu gibi, uçtan uca şifreli olarak gerçekleştirilir. Uygulamaya üye olabilmek için hiçbir kısıtlama ya da referans gereksinimi yoktur. (Yandex mail [2] gibi). Kullanıcılar karşılıklı olarak birbirlerini eklemek suretiyle iletişime geçerler (Yahoo Messenger [3] gibi). Kullanıcılarına e-posta, dosya transferi ve sesli iletişim imkânı vermektedir. Mesajlar üç günden sonra otomatik olarak silinir (SOMA Messenger)da teslim edilen mesajlar hemen kalıcı olarak siliniyor, teslim edilmeyen mesajlar da 7 günlük aşımı süresinden sonra kalıcı olarak siliniyor[4]. Güvenlik kameraları ve uçaklardaki kara kutular gibi[1].

Uygulama ile ilgili haklar Türk asıllı David Keynes adına kayıtlıdır[5]. Uygulamanın kendisi yukarıda bahsedildiği gibi, hâlâ temin edilebilmekte, fakat uygulama sunucusu erişilebilir durumda değildir. Uygulama sunucusu hizmet verdiği dönemde Litvanya’da bulunmaktaydı. [1]

MİT’in BYLOCK RAPORU’ndaki ÇELİŞKİLER

Kriptosuz haberleşme uygulaması olur mu?

Raporda çokça (45 Adet) “kripto” kelimesi veya ekli versiyonları, (67 adet) “şifre” kelimesi veya ekli versiyonları ile (21 adet) “parola” kelimesi veya ekli versiyonları zikredilmiştir. Uygulama kullanıcıları daha sırlı hale getirip, gizlenen her bilginin suç unsuru teşkil ettiği algısı oluşturulmaya çalışılmıştır. İletişimde araya girme yöntemlerinin en ilkeli belki de telefon kablosuna toplu iğne ile paralel atmaktır. Böylece iki kişi sabit telefon ile görüşürken arada bu üçüncü kişi tüm konuşulanlara vakıf olur. Bu hack yöntemi, günümüzde “man in themiddle (ortadaki adam)” olarak adlandırılır. Gelişen teknoloji ile birlikte artan iletişim araçları, amatör ya da profesyonel birçok kişinin araya girmesine engel olmak ve iletişimin güvenliğini sağlamak üzere donatılmış veya programlanmıştır.

Gerek yerel ağda gerekse uluslar arası bilgisayar ağı internette, iki cihaz haberleşirken geçen paketleri ortadaki adam’ların ele geçirmesi mümkündür. İletişimin güvenliği, bu paketler üçüncü kişilere ulaşsa dahi anlamsız olması, çözülememesi için paketlerin uçtan uca şifrelenmesiyle sağlanır. Bu şifreleme işlemi çeşitli katmanlarda, çeşitli kriptografi algoritmalarıyla yapılabilir. Günümüzde internet ortak ağını kullanan bütün haberleşme uygulamalarında uçtan uca şifreleme (kripto) bir seçenek değil, standart bir özelliktir. Dolayısıyla bir haberleşme uygulamasına kriptolu haberleşme uygulaması demek, direksiyonlu otomobil demek kadar saçmadır [9].

Kullanıcı Şifrelerini Çözmek Yıllar Alır

Raporda “Ek-11 Çözümlenen Şifrelere İlişkin İstatistiki Veriler başlığıyla”, “215.092 adet kriptografik MD5 özetinden yaklaşık % 85 çözülenmiş olup en sık görülen 50 şifreye aşağıda yer verilmiştir” denilmektedir [Sayfa 85]. Ayrıca uzun şifre örneklerine de yer verilmektedir [Sayfa 88].

“3.6.15 ‘user’ tablosu” başlığı altında; “ ‘user’ tablosunda, Kullanıcı Adı, kullanıcı şifresi (md5 kriptografik özeti), …gibi bilgilerin tutulduğu görülmüştür” denilmektedir [Sayfa 51].

“ ‘user’ tablosunda toplam 215.092 kayıt bulunmakta olup, uygulama kullanıcılarının kullandıkları paralolar ktriptolu bir şekilde saklanmıştır. Gerçekleştirilen çalışmalar neticesinde 184.298 şahsa ait parola bilgisi çözümlenmiştir” denilmektedir [Sayfa 52]. Buradaki şahıstan kastın user tablosundaki kullanıcı olduğu anlaşılmaktadır.

Kullanıcı şifrelerini veri tabanında kriptografik özet şeklinde sıkça rastlanan bir yöntemdir. Hatta bunun aksi ciddî bir güvenlik açığıdır. Şifredeki tek bir değişiklik bile tüm kriptografik özeti değiştirir. Buna kelebek etkisi denir. Ayrıca bu özet fonksiyonları tek yönlüdür, geriye dönük çalışmaz. Yani şifreden özet üretmek çok kısa zaman alırken, üretilmiş özet tekrar şifreye dönüştürmek imkânsızdır. MD5 veya benzeri algoritmalar ile özetlenmiş bir şifreyi çözmek için, mümkün olan bütün şifre kombinasyonları tek tek fonksiyondan geçirilerek karşılaştırılır. Bu şifre deneyerek çözmeye çalışma işlemine bruteforce denir.

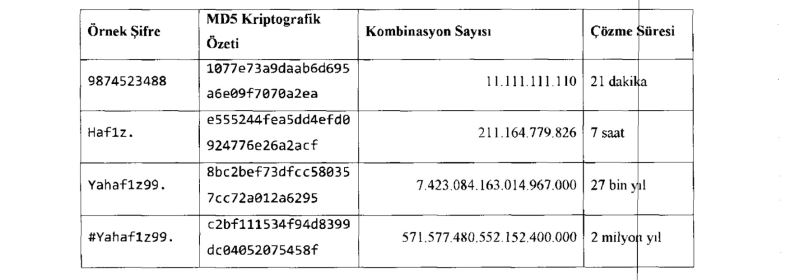

Kullanıcı, büyük harf, küçük harf, rakam ve özel karakterlerden oluşun “Yahaf1z99.” şeklinde 10 karakter uzunluğunda bir şifre seçtiğini düşünelim-bu şifrenin sık kullanılan bir şifre olmadığını ve sözlüklerde bulunmadığını varsayıyoruz. Bu şifre veri tabanındaki user tablosunda “8bc2bef73dfcc580357cc72a012a6295” şeklinde MD5 kriptografik özeti ile saklanacaktır [10]. Bu anlamsız özet metninden şifreye ulaşmak için 10 karakterli bütün alternatifleri tek tek MD5 fonksiyonundan geçirmek gerekiyor. Alternatif 10 karakterli şifre kombinasyonu 7.423.084.163.014.967.000 adet olup bu kadar şifrenin 8 çekirdekli i7 işlemcili bir bilgisayardaki çözüm süresi yaklaşık 26871 yıl olarak hesaplanıyor. Bu şifre 11 karakterli olsaydı çözüm süresi aynı bilgisayarda 2 milyon yıldan uzun sürecekti [11]. Birkaç örnek Tablo 2’de yazılmıştır.

Sık kullanılan olarak bilinmeyen, sözlüklerde olmayan, karmaşık ve uzun binlerce şifrenin çözümü için Millî İstihbarat Teşkilâtı’nın bu özelliklerdeki bilgisayardan milyonlarcasını aynı anda kullanması gerekir. Yani, Raporda geçen zor şifrelerin şifre deneme yöntemi (bruteforce) ile çözülmesi imkânsızlığı ortadadır.

İNCELEME: ŞERİF YILMAZ

Yarın: ByLock sunucularının elde edilme yöntemi hukukî mi?